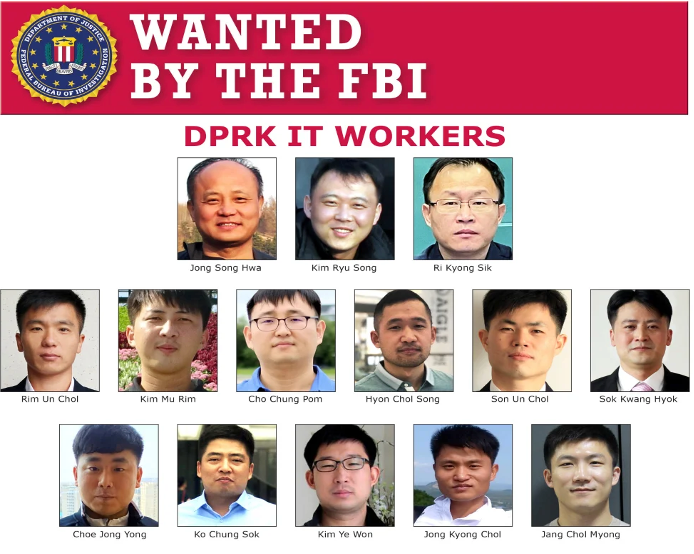

È il 12 dicembre 2024 e il Dipartimento di Giustizia americano incrimina quattordici cittadini nordcoreani per aver rubato alcune identità statunitensi. Lo «hanno fatto – spiega il comunicato ufficiale – per ottenere un impiego a distanza nella tecnologia dell’informazione (It) negli Usa». «Wanted», si legge in un documento dell’FBI. Uno di loro è riuscito anche a farsi assumere da un’azienda di cybersicurezza. Prima ha superato il controllo sui precedenti, poi addirittura quattro colloqui video.

È uno dei casi di hackeraggio citati nel Rapporto annuale di Insikt Group. Che mette in luce due aspetti: «La resilienza delle reti criminali di fronte all’intensificarsi delle azioni delle forze dell’ordine e la crescente complessità per le reti aziendali di proteggersi». Non solo, perché viene evidenziata l’influenza di alcuni governi dietro agli attacchi, causando danni all’informazione in un anno in cui hanno votato più di quattro miliardi di persone.

I numeri

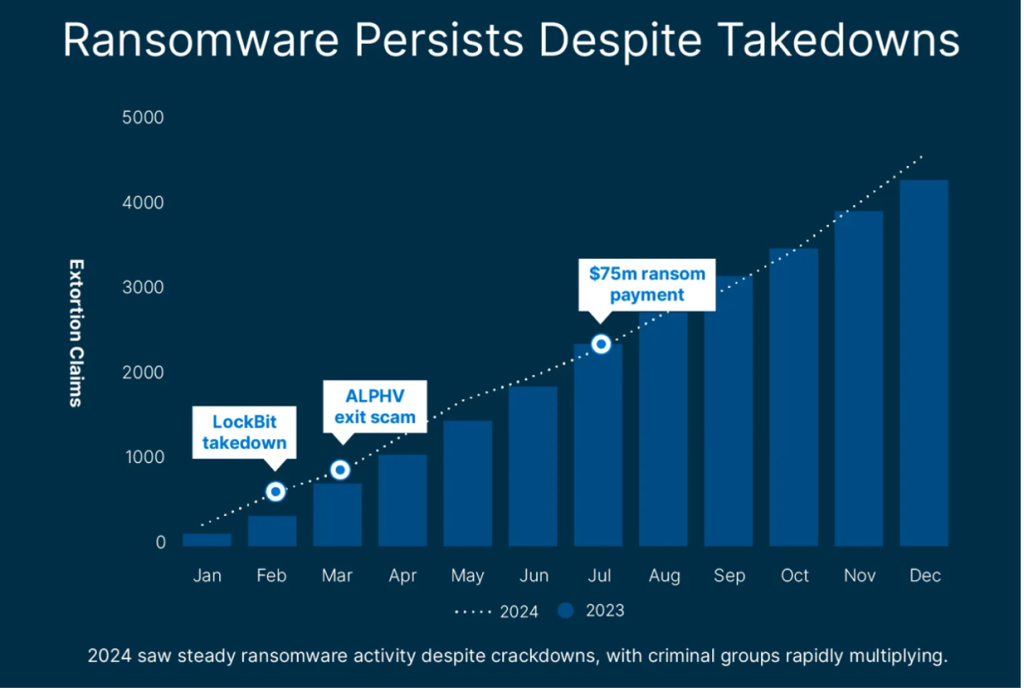

L’obiettivo principale degli hacker è economico. Con delle strategie diverse rispetto al passato: i gruppi criminali hanno contattato meno aziende per un riscatto, ma quando lo hanno fatto hanno chiesto più soldi. E così, soltanto nei primi sei mesi del 2024, hanno accumulato la cifra record di 460 milioni di dollari. Fra questi, non vengono contati i guadagni derivati dalla vendita di database nel deep web, aumentata del 20% in un anno.

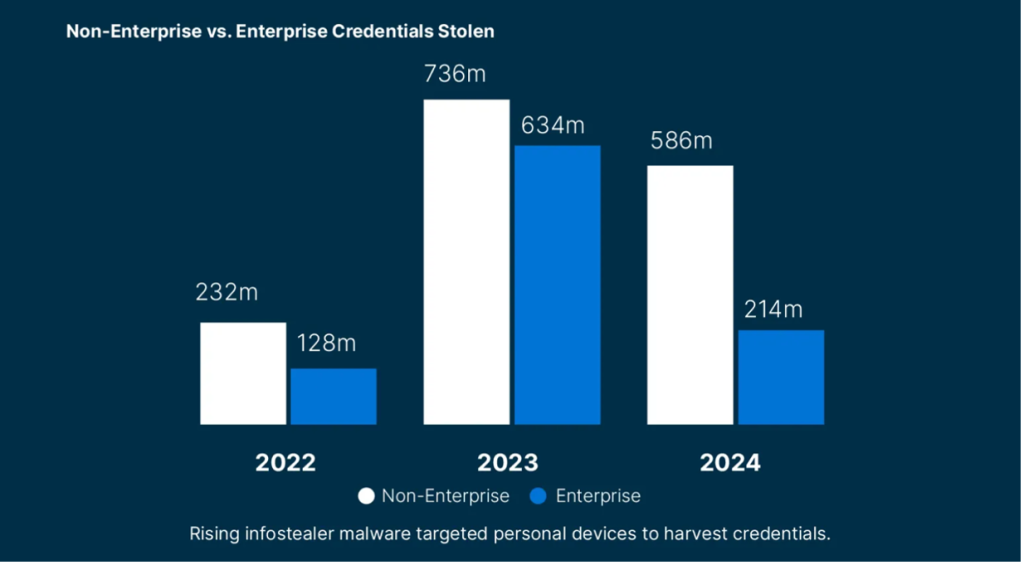

Un’altra tendenza riguarda l’interesse nei confronti dei dispositivi mobili personali, attraverso cui arrivare ai dati aziendali. Per questo, vengono presi di mira anche i server MacOS. Dal grafico presente nel report, è evidente la differenza con gli scorsi anni: le credenziali rubate alle imprese sono diventate meno della metà rispetto a quelle dei cittadini (mentre prima i dati erano quasi uguali).

In quest’ottica pesa il lavoro a distanza. Perché le aziende sfruttano sempre di più le applicazioni Software as a service (SaaS) e, «se gli utenti si collegano da ambienti esterni, rendono più difficile al team della sicurezza controllare le minacce». Così si verifica la maggior parte degli attacchi info-stealer nel mondo.

L’influenza degli Stati

Le operazioni sponsorizzate dai Paesi, invece, vengono definite «di fastidio». «Attacchi che destabilizzano, senza però grosse ripercussioni». Così come, in effetti, è successo dopo le dichiarazioni del capo di Stato Sergio Mattarella, che il 5 febbraio ha paragonato l’aggressione russa in Ucraina al progetto del Terzo Reich. Da quel giorno, il gruppo Noname057 ha preso di mira e ha bloccato decine di istituzioni e industrie italiane.

Per influenzare i cittadini durante le elezioni, l’obiettivo è stato «creare caos e disordine». Non per forza tramite campagne credibili. In Russia c’è stata, ad esempio, l’operazione Undercut, con «cinquecento profili che diffondevano narrazioni filorusse con l’intelligenza artificiale». Così come è stato fatto in Iran o in Cina per attaccare i governi israeliani e statunitensi.

Casi diversi si verificano quando «attori associati a Iran, Cina e Russia prendono di mira infrastrutture critiche civili per perseguire obiettivi di conflitto ibrido». Un anno fa, ad esempio, il gruppo Volt Typhoon, sponsorizzato da Xi Jinping, ha provato a inserirsi nelle reti delle infrastrutture critiche statunitensi. Questo per «poter condurre cyberattacchi strategici e tempestivi in caso di escalation di conflitti geopolitici». Stesso modus operandi di Sandworm, vicino al governo di Vladimir Putin.

Gli interventi delle forze dell’ordine

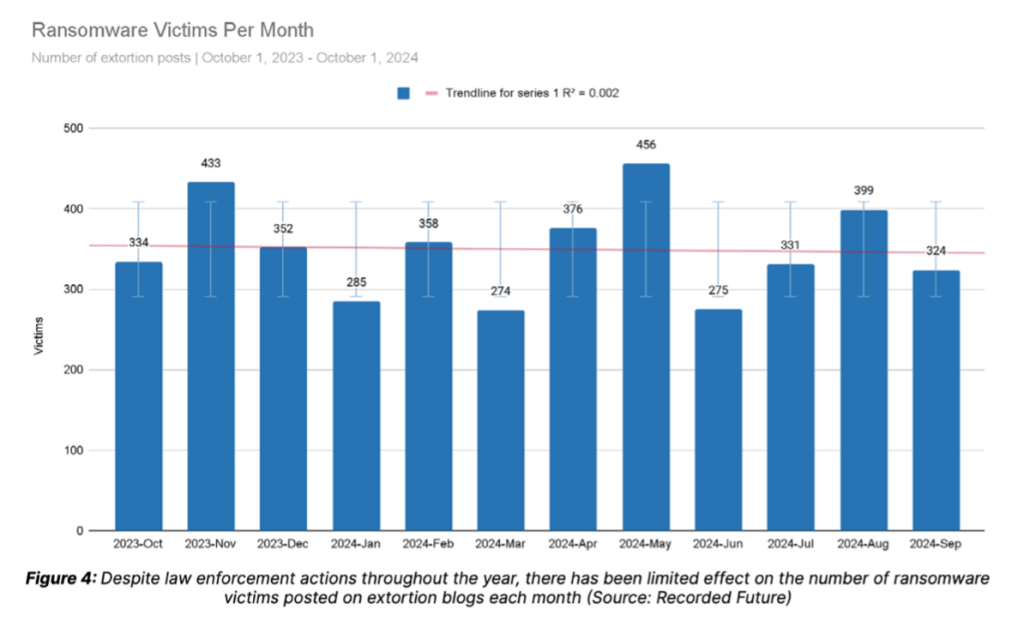

Le forze dell’ordine, principalmente quelle statunitensi e britanniche, stanno bloccando i gruppi più grandi. Nel 2024 è stata sciolta l’organizzazione LockBit con l’operazione “Cronos”, che ha portato all’arresto di sette persone e al congelamento di conti in criptovalute. Altri, invece, si sono ritirati, come Alphv, proprio dopo aver incassato ventidue milioni di dollari dal riscatto chiesto alla società Charge Healthcare. I due gruppi hanno rappresentato più del 23% di tutta l’attività ransomware nel 2023. Il problema è che si sono riorganizzati in complessi più piccoli, difficili da scovare. Secondo Insikt Group, nel 2023 i nuovi gruppi erano stati 32; mentre nell’estate del 2024 sono emersi 14 siti di blog e 62 varianti.

Le accuse delle forze dell’ordine, tra l’altro, «hanno un impatto ancora minore se il soggetto vive e lavora in un paese da cui non può essere estradato negli Stati Uniti o nell’Europa occidentale, come uno dei paesi della Comunità degli Stati Indipendenti (ex stati sovietici)».

Ransomware più redditizi: i settori più colpiti

I soggetti sono più invogliati anche perché il ransomware diventa sempre più redditizio. Nel primo semestre 2024, oltre ai 460 milioni riscossi in totale secondo le stime di Chainalysis, si è raggiunto un riscatto record da 75 milioni, pagato da una delle aziende della Fortune 50 (le più ricche al mondo) agli hacker di Dark Angels.

Per quanto riguarda la vendita dei dati, fra i più colpiti ci sono i soggetti coinvolti in ambito pubblico/governativo. Mentre quelli venduti a caro prezzo appartengono alle telecomunicazioni (prezzo mediano di mille dollari per annuncio) e all’istruzione (settecento dollari).

I settori più colpiti, invece, sono la manifattura (per il terzo anno di fila in testa), la sanità e l’edilizia. Il primo perché investe poco nell’It e nella sicurezza, oltre al fatto che è ricattabile per le conseguenze economiche in caso di inattività. Danni «fra 8.662 e 33.333 dollari al minuto», stima Insikt Group. Anche colpire aziende terze causa problemi a catena, come è accaduto lo scorso giugno con Cdk Global, che si occupa di data center e telefonia: le perdite per il settore auto sono state di circa un miliardo di dollari.

I pericoli in vista e come difendersi

Il report dedica l’ultimo paragrafo alle previsioni per il 2025. Protagonista sarà l’Ia, che renderà più facile il lavoro per i truffatori. E, a proposito di truffe, aumenteranno quelle attraverso le criptovalute: un tema caldo, dato che il presidente argentino Javier Milei è stato accusato pochi giorni fa di aver promosso una frode di questo tipo. Sul piano geopolitico, invece, viene dedicato uno spazio alla Cina, che potrebbe colpire con gli hacker il settore dell’energia e potrebbe portare, così, all’approvazione del Cyber Regulatory Harmonization Act negli Stati Uniti.

Intanto, «le aziende stanno correndo ai ripari». Si è registrato un aumento del 400% nell’adozione di pass-key nel 2024: l’83% delle aziende ha riferito che i propri investimenti nella sicurezza delle identità hanno contribuito a ridurre il rischio correlato. Le aziende, conclude il report, «dovrebbero considerare strategie di difesa più complesse, come il mapping dello stato di esecuzione per configurazioni di programmi conosciute. Questo approccio può interrompere l’esecuzione di file binari o chiamate API, compresi i Dll dannosi. Ma più in generale, un’enfasi maggiore sul rilevamento basato sui comportamenti, può contribuire a identificare attività anomale, poiché il panorama delle minacce si sta allontanando dagli indicatori e dai file binari più facilmente tracciabili».

LEGGI ANCHE

GIORNALISTI SPIATI IN ITALIA, L’AGENZIA PER LA CYBERSICUREZZA: «USATO METODO ZERO CLICK»

A cura di Lorenzo Pace